Internet sotto attacco, sul dark web botnet in vendita

Migliaia di computer zombie pronti all’attacco potrebbero essere acquistati per cifre abbordabili. L’allarme arriva da RSA, azienda specializzata in sicurezza

Venerdì 21 ottobre, molto probabilmente, è stato il peggior giorno per Internet da molto tempo a questa parte. Un massiccio attacco DDoS ha messo fuori uso il servizio DynDNS, rendendo irraggiungibili per alcune ore siti come Twitter, Amazon e Skype. La situazione, però, potrebbe addirittura peggiorare.

A lanciare l’allarme è RSA, società americana esperta di sicurezza informatica, secondo la quale nel deep web sarebbe possibile acquistare botnet (reti di PC e dispositivi connessi controllabili a distanza da un unico utente) a poche migliaia di dollari (tra i 5.000 e i 7.500 dollari). La notizia è stata rilanciata della rivista Forbes e l’azienda ha evitato di rivelare ulteriori dettagli che potrebbero aiutare a individuare le piattaforme sommerse. Le botnet, sempre facendo riferimento a quando sostiene RSA, possono generare un traffico di dati fino a 1 Terabit.

Perché le botnet sono pericolose

Se adeguatamente “telecomandate”, le botnet (reti di dispositivi informatici infettati da malware che consentono di prenderne il controllo a distanza) hanno le potenzialità per “spegnere” la Rete in maniera anche piuttosto repentina. Se un hacker abile a sufficienza riesce a mettere le mani su una rete di computer zombie composta da decine di migliaia di dispositivi (smartphone, smartTV, telecamere di sicurezza, computer ed elettrodomestici vari) potrebbe mettere in piedi attacchi molto potenti contro qualunque portale. La dimostrazione arriva, per l’appunto, dall’attacco di venerdì 21 ottobre, quando i vari Twitter, Spotify, Netflix e Airbnb sono stati irraggiungibili per alcune ore.

Fonte foto: web

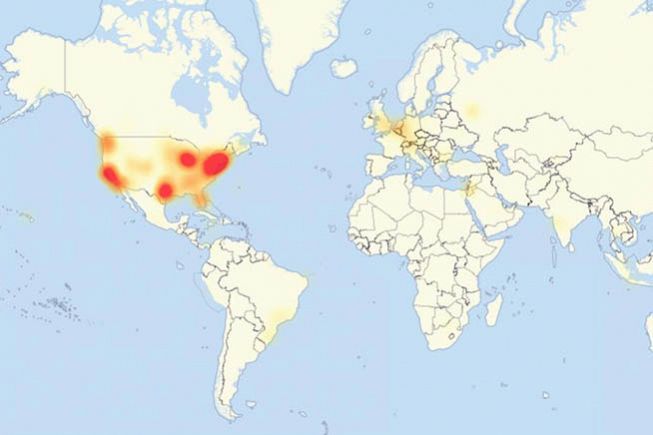

Fonte foto: webLe zone più colpite dall’attacco hacker DDoS del 21 ottobre scorso

Il pericolo IoT

Non è la prima volta che gli hacker ricorrono a immense botnet per sferrare attacchi DDoS contro obiettivi più o meno sensibili. L’attacco hacker del 21 ottobre, però, mostra una nuova e preoccupante tendenza: il sempre maggior ricorso a dispositivi connessi alla rete e appartenenti all’Internet of Things. Nell’attacco hacker del 21 ottobre sono stati utilizzati videocamere IP e videoregistratori digitali (DVR) della cinese XiongMai Technologies, ma non è da escludere che la prossima volta possano essere coinvolti altri dispositivi (elettrodomestici e termostati, tanto per fare due esempi) di altri produttori.

Videocamera di sicurezza IP

Telnet e DNS

E dire che l’attacco DDoS poteva essere evitato senza grossi problemi. Telnet, la funzione che consente di controllare i dispositivi a distanza, era stato disattivato con un aggiornamento firmware nel settembre 2015: sarebbe stato sufficiente un aggiornamento dei vari dispositivi, insomma, per ridurre la “potenza di fuoco” dei pirati informatici. È stata una falla di Telnet, infatti, a permettere agli hacker di entrare in possesso delle credenziali di accesso dei dispositivi IoT, rimpolpando così le fila della botnet.

Fonte foto: Shutterstock

Fonte foto: ShutterstockServer web

Un altro colpevole è sicuramente la fragilità del Domain Name System, e in particolare del TTL (acronimo di Time to Live). Il DNS, infatti, non risolve l’indirizzo sempre seguendo la stessa procedura (ovvero, non traduce l’IP in URL accedendo sempre alla stessa “rubrica”), ma può far ricorso a server “limitrofi” che nel recente passato abbiano già aperto lo stesso indirizzo. Se questo accade, infatti, le informazioni sono mantenute in memoria per un determinato lasso di tempo (il Time to Live), così da velocizzare la risoluzione dello stesso indirizzo per altri utenti. La combinazione tra TTL breve e mancanza di server ridondanti ha di fatto amplificato la portata dell’attacco del 21 ottobre: se il Time to Live dei vari portali fosse stato più lungo, infatti, è probabile che gli utenti avrebbero potuto raggiungere ugualmente i siti richiesti e gli effetti dell’attacco mitigati più in fretta.