#2. Quali sono le principali minacce? E come è possibile proteggersi?

Piccolo glossario dei concetti e dei termini della cybersecurity

Di Marcello Fausti

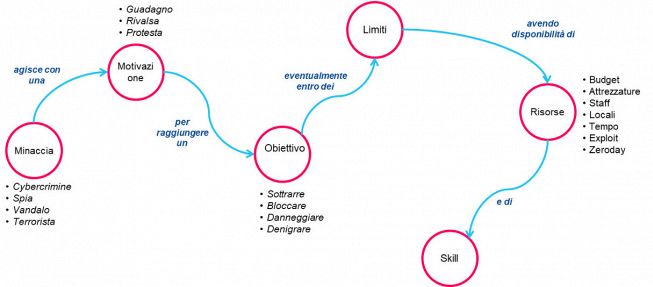

La prima cosa che è necessario fare per proteggersi da una minaccia è comprenderla il più a fondo possibile. Ovvero, bisogna capire chi è che incarna la minaccia, quali sono le sue motivazioni, i suoi obiettivi e con quali metodi abitualmente agisce. Ragionare in questo modo aiuta a costruire un profilo dell’attaccante che tenga conto anche di come agisce (da solo, in gruppi, …) e dei limiti che questo pone alla propria azione.

Questo è l’approccio che segue chi – per professione – si dedica a contrastare le cyberminacce, credo però che seguire questo tipo di ragionamento in forma semplificata sia utile a tutti per comprendere meglio le dinamiche nascoste dietro ciò di cui ci accorgiamo semplicemente interagendo con il nostro PC. Vediamo dunque di fare assieme almeno un pezzo di questo percorso.

Cybercrimine. Qualsiasi reato o comportamento delittuoso svolto nell’ambito delle tecnologie informatiche.

Cybercriminale. Chi pratica e promuove attività criminose attraverso l’uso di tecnologie informatiche e di Internet [hacker, pirata informatico].

Un cybercriminale si muove con obiettivi prefissati che possiamo sintetizzare così:

- sottrarre dati o informazioni;

- rendere inutilizzabili sistemi informatici;

- arrecare danno a persone, cose o proprietà intellettuale;

- ledere la reputazione altrui.

La motivazione principale è quella di ottenerne un guadagno economico o comunque un vantaggio di altra natura tramite:

- la rivendita di dati o informazioni;

- la richiesta di un riscatto in cambio del ripristino dell’operatività dei sistemi “presi in ostaggio";

- il ricatto basato sulla minaccia di rendere pubbliche informazioni precedentemente sottratte.

Con minore frequenza, ci si può imbattere in vandali, attivisti, spie e terroristi che, però, fanno parte di altri capitoli riferiti ad obiettivi e motivazioni diverse da quelle del crimine comune.

A volte le minacce possono violare la legge in modi relativamente minori e non violenti, mentre in altri casi esse non tengono affatto conto della legge e possono intraprendere comportamenti criminali con impatto finanziario significativo o violenza estrema, come nel caso del crimine organizzato.

Il modo in cui una minaccia agisce, in genere, definisce anche le risorse disponibili per effettuare un attacco e il livello di abilità richiesto. Le minacce possono:

- agire individualmente con risorse limitate e nessun livello minimo di abilità;

- interagire su base sociale (es. attivisti tra di loro non collegati che si scambiano informazioni e suggerimenti su un blog) con scarso interesse personale per l’obiettivo specifico, risorse limitate e livello di abilità minimo;

- effettuare una vera e propria gara che si concretizza in un attacco di breve durata, magari solo per il brivido o prestigio di vedere chi per primo riesce a violare un obiettivo specifico, che si conclude quando i partecipanti hanno raggiunto tale obiettivo; per questo tipo di attività è richiesto un livello di abilità medio;

- agire in un gruppo formalmente organizzato con un leader, tipicamente motivato da un obiettivo specifico e organizzato attorno a tale obiettivo; il gruppo persiste a lungo termine e in genere opera all’interno di un’unica area geografica e richiede un livello di abilità medio;

- essere dotate di un’organizzazione più ampia e delle risorse migliori; di solito opera in più aree geografiche e persiste a lungo termine; è richiesto un elevato livello di abilità.

Esempi.

Quanto è probabile che entriate in contatto con una minaccia piuttosto che un’altra? Dipende da quanto siete appetibili. Se siete un’utente normale, probabilmente entrerete in contatto con minacce generiche, ovvero, quelle poste al gradino più basso della scala appena descritta. Si tratta di cybercriminali che agiscono individualmente con l’obiettivo di sottrarvi informazioni che possono monetizzare rivendendole sul dark web per ottenere in cambio bitcoin. Questo tipo di minacce agisce in modo indiscriminato, solitamente attraverso messaggi di posta elettronica inviati a mailing list anch’esse acquistate sul dark web, insomma, “pesca a strascico".

Se, invece, fate parte di un profilo più interessante perché gestite dati pregiati o siete depositari di segreti, allora avete una probabilità più elevata di entrare in contatto con profili di minacce più pericolose in grado di concentrare la propria attenzione solo su di voi. In questo caso si tratta di cybercrimine organizzato che ha grande disponibilità di risorse e di skill.

Quindi, una cosa è certa, anche se noi proviamo a capire le minacce cercandolo di profilarle, anche le minacce ci profilano e in questo godono di un vantaggio dato dall’asimmetria della situazione. Chi deve proteggersi deve considerare tutte le possibili minacce che sono coperte da anonimato e dunque sconosciute; se una minaccia è interessata a noi, si dedica esclusivamente a noi e di noi sa tutto (o quasi).

Dark web. Contenuti del web nelle darknet (reti oscure) che possono essere raggiunti esclusivamente con software specifici.

Deep web. Porzione di Internet che non viene indicizzata dai tradizionali motori di ricerca.

Profilare. La profilazione criminale è un insieme di tecniche psicologiche volte a identificare l’autore di un reato sulla base della natura del reato stesso e delle sue modalità di esecuzione; le tecniche di profilazione criminale aiutano gli investigatori ad analizzare le prove della scena del crimine, le vittime e le dichiarazioni dei testimoni con lo scopo di sviluppare una descrizione del delinquente. La profilazione digitale, invece, indica il processo di costruzione e applicazione di profili generati da tecnologie informatiche tramite l’uso di algoritmi e altre formule matematiche che permettono di rivelare una serie di correlazioni per una grande quantità di dati.

Leggi gli altri articoli del Piccolo glossario dei concetti e dei termini della cybersecurity

#1. Che cos’è il rischio cyber e come si gestisce